كيف تحمي معلوماتك الشخصية عبر الإنترنت وتبقى آمنًا على وسائل التواصل الاجتماعي

لم تكن حمولة الرابط غير ضارة. عند النقر عليه ، قدم برنامجًا ضارًا فعالًا بشكل مدمر استولى على أجهزة الضحايا ، واشترك في اختيارهم لبعض الأغراض غير المعروفة.

نظرًا لمهن الضحايا والتصاريح الأمنية ، لم يكن هذا انتهاكًا أمنيًا نموذجيًا ، وقد لا تكون تداعياته الكاملة معروفة بعد. ومع ذلك ، إنه مثال واضح على تطور مجرمي الإنترنت ذوي القبعة السوداء والجهات الفاعلة في الدولة الخبيثة - وتذكير منطقي بأن لدينا جميعًا الكثير لتخسره من استخدام وسائل التواصل الاجتماعي المهمل ، حتى لو كنا لا نعرف أسرار الدولة.

إليك نظرة فاحصة على أكثر المخاطر شيوعًا لمستخدمي وسائل التواصل الاجتماعي اليومية وبعض النصائح البسيطة للبقاء في أمان في الساحة العامة الرقمية.

أعلى المخاطر وسائل الاعلام الاجتماعية للمستخدمين كل يوم

بعض هذه المخاطر تنطوي على محاولة أو حل وسط ناجح. يتضمن البعض الآخر سرقة المعلومات الشخصية أو بيانات الاعتماد غير المرتبطة مباشرة بحسابات وسائل التواصل الاجتماعي المعنية. لا يزال البعض الآخر يهدف إلى مضايقة أصحاب الحسابات دون المساس بحساباتهم أو سرقة المعلومات الشخصية.

1. سرقة الهوية

مثل البريد الإلكتروني والتجارة الإلكترونية ، تعتبر وسائل التواصل الاجتماعي وسيلة شائعة لسرقة الهوية. يستخدم المحتالون الذين يسعون إلى سرقة المعلومات الحساسة ، مثل أسماء المستخدمين وكلمات المرور وأرقام الحسابات وأرقام التعريف الشخصية ، أساليب تشمل:

- تظاهر كممثلين مفوضين. يمكن للمهاجمين انتحال شخصية الأفراد أو المنظمات الموثوق بها وطلب معلومات حساسة. يُعرف هذا التكتيك عادة باسم التصيد الاحتيالي ، ولا شك أن ممارسيه الأقل مهارة يسدون مجلد البريد الإلكتروني العشوائي أثناء قراءتك لهذا..

- المراسلة المباشرة العمل أو التوظيف اقتراحات. هذه هي نسخة الوسائط الاجتماعية من عملية احتيال البريد الإلكتروني "الأمير النيجيري": عرض فرصة عمل جيدة جدًا أو لا يمكن أن نخسرها - وهذا أمر مفاجئ - مفاجأة - لن ينتهي بك.

- خداع طلبات التخويل. نفذت بشكل صحيح ، هذه هي استراتيجية مقنعة. ينبهك ذلك إلى قيام شخص ما في شبكتك بوضع علامة باسمك على منشور أو صورة ، ربما ذات طبيعة مرحة ، ويطلب موافقتك قبل نشر المحتوى. بمجرد إدخال بيانات اعتماد تسجيل الدخول إلى الوسائط الاجتماعية ، فقد فات الأوان.

لصوص الهوية مبدعون بلا حدود ، لذلك لا تفترض أن كل محاولة لسرقة معلوماتك الشخصية أو بيانات الاعتماد عبر وسائل التواصل الاجتماعي ستبدو مثل هذه السيناريوهات. عندما تكون في شك ، لا تشارك.

نصيحة محترف: حارس الهوية هو وسيلة رائعة للمساعدة في مراقبة الائتمان الخاصة بك. مقابل رسم شهري بسيط ، سوف يستخدمون IBM Watson Artificial Intelligence لمعالجة مليارات المعلومات ، لتنبيهك عند وجود تهديد محتمل. سيقومون بمراقبة رقم الضمان الاجتماعي وأرقام بطاقات الائتمان والحسابات المصرفية ورقم التأمين الصحي وغير ذلك لمساعدتك على حماية هويتك ومراقبتها على الويب المظلم..

2. انتحال الهوية

يمكن للجهات الفاعلة الضارة انتحال شخصية شخصيتك على الوسائط الاجتماعية أو "محاكاة ساخرة" دون السيطرة على حساباتك. تُعرف جهود الانتحال المستمرة والمتواصلة بحملات "الهندسة الاجتماعية" ، لأنها تُلزم الأفراد والمؤسسات في شبكتك بقبولك كمصدر شرعي للمعلومات التي لم تنشئها أو تفوضها. نظرًا لأن حملات التمثيل تتطلب جهداً أكبر من عمليات الاحتيال الأخرى ، فهي تستهدف عادة أفراد أو منظمات محددة.

تتضمن حملات انتحال الهوية إنشاء حساب مزيف يشبه الضحية ، مع صورة عامة للمالك من صاحب الحساب ومعالج شبه متطابق ، وعادةً ما تكون هناك شخصية واحدة مفقودة أو مضافة أو تم تغييرها.

قد تتضمن حملة الانتحال الطويلة الأمد أسابيع أو شهورًا من "الحضانة" ، يقوم خلالها المحتال بنشر محتوى غير مرغوب فيه ويكسب متابعين بثبات. وغالبًا ما يتبع ذلك فترة نشطة ، يكون خلالها سلوك حساب المحتال مقصودًا لتشويه الضحية أو إحراجها. قد تنشر حسابات Impostor أيضًا روابط ضارة أو برامج ضارة أو كليهما. (المزيد عن تلك أدناه).

تتخذ جميع منصات وسائل التواصل الاجتماعي تدابير مضادة ضد محاولات انتحال الهوية الشفافة ، لكن المشكلة تكتنفها بعض الشبكات. مشكلة حساب Twitter المزيفة فظيعة بشكل خاص ، على الرغم من أن حسابات Twitter الزائفة ليست جميعها محتالون. ملايين الحسابات المزيفة هي إما روبوتات آلية مصممة لتضخيم المحتوى الذي تم إنشاؤه بواسطة حسابات أخرى أو حسابات القزم التي يسيطر عليها الإنسان والتي تم إنشاؤها لمضايقة المستخدمين الآخرين أو نشر أخبار وهمية.

3. التقاط الحساب

الحسابات "الملتقطة" هي حسابات شرعية يتم الاستيلاء عليها بواسطة المهاجمين ، والذين قد يسيطرون على:

- خداع الضحية في النقر فوق ارتباط رسالة ضارة مباشرة

- القرصنة حساب الضحية من خلال الشبكة نفسها أو طرف ثالث ، في كثير من الأحيان كجزء من اختراق أكبر

- التخمين كلمة مرور الضحية

- تخطي بيانات اعتماد تسجيل الدخول من موقع آخر خطر ، مثل حساب Google المخترق

غالبًا ما يتم تجنيد الحسابات الملتقطة في شبكات روبوت تستخدم لنشر الروابط الخبيثة أو المواد المرفوضة. كانت حسابات الوسائط الاجتماعية الخاصة بي في الطرف المتلقي لكميات هائلة من نداءات الروبوتات التي تم استنباطها بشكل سيء للغاية والمعترضة بشدة ، وعادة ما تكون ذات طبيعة إباحية.

هجمات القبض قد تستهدف أيضا مستخدمين محددين. قد يكون لهذه الهجمات المستهدفة دوافع شخصية ، مثل الانتقام. عندما تكون الضحية معروفة ، قد يكون للمهاجمين سمعة سيئة أو أهداف سياسية محددة في الاعتبار.

4. البرامج الضارة

"البرامج الضارة" هو مصطلح شامل للبرامج الخبيثة التي تتسلل إلى أجهزة الضحايا وتقوم بعرض المهاجمين. ويشمل:

- الفيروسات. مثل الفيروسات البيولوجية ، تصيب فيروسات الكمبيوتر البرامج "النظيفة" على الجهاز المضيف وتكرارها بنفسها ، مما يؤدي إلى إتلاف البرنامج المصاب في هذه العملية. من الصعب تخفيف الفيروسات ؛ العلاج الأكثر شيوعا هو حذف البرنامج المصاب.

- ديدان. تقوم الديدان "بالجحر" في الجهاز المضيف دون اتخاذ إجراء صريح بواسطة مالك النظام. ينتشرون كالنار في الهشيم ، في بعض الأحيان يعبرون العالم في غضون ساعات.

- الفدية. يقوم هذا التنوع الشائع من البرامج الضارة بتشفير ملفات النظام المضيف ، وحبس المستخدم المناسب حتى تدفع الضحية فدية عملة مشفرة. على الرغم من أن هجمات رانسومواري باهظة التكلفة بالنسبة للغير مستعدون ، إلا أن وجود نسخة احتياطية للنظام بالكامل إلى السحابة أو جهاز تخزين خارجي يعد حلاً كافياً في معظم الحالات.

- حصان طروادة. أحصنة طروادة تحاكي التطبيقات الشرعية ، وتخدع مالكي النظام في إصابة الأجهزة الخاصة بهم. تنكر أحصنة طروادة الأكثر تنكرًا كتطبيقات مكافحة البرامج الضارة أو "تنظيف الملفات" التي من المفترض أن تحسن أداء النظام.

- برامج التجسس. تكمن برامج التجسس في ظلال أنظمة صحية على ما يبدو ، حيث تراقب نشاط المستخدم بهدوء. واحدة من وظائف برامج التجسس الأكثر شيوعًا والتي قد تكون مدمرة هي تسجيل ضربات المفاتيح ، والذي يوفر رؤية كاملة لأي معلومات يدخلها المستخدم ، بما في ذلك كلمات المرور وأرقام التعريف الشخصية.

5. Doxxing

Doxxing هو فعل "نشر" شخص ما بشكل عام ، عادةً عن طريق نشر معلومات خاصة عنهم أو عن أنشطتهم. غالبًا ما يستخدم كشكل من أشكال الانتقام أو الانتقام - بمعنى آخر ، حتى للحصول على منافس أو معاقبته. Doxxing غير متفق عليه وغالبًا ما لا يحدث دائمًا دون معرفة الضحية المحددة.

على الرغم من أن doxxing لا يكون دائمًا مستهدفًا وغالبًا ما يؤثر على أكثر من شخص واحد في كل مرة ، إلا أنه يهدف بشكل عام. على سبيل المثال ، ذكرت صحيفة نيويورك تايمز أن دكسينغ شائع بشكل متزايد بين الخصوم الأيديولوجيين. على الرغم من أنك قد تؤمن بأن أتباع النزعة العنيفة للأيديولوجيات العنصرية مفيد ، فقد يحدث ضرر جانبي ، كما يتضح من تقرير لصحيفة نيويورك تايمز عن أستاذ في أركنساس تم تعريفه خطأً على أنه مشارك في مسيرة النازيين الجدد في شارلوتسفيل ، فرجينيا ، في أغسطس 2017.

6. التحرش والتسلط عبر الإنترنت

تتخذ المضايقات عبر الإنترنت والتسلط عبر الإنترنت أشكالًا ودرجات عديدة ، من التصيد السهل تجاهله إلى التهديدات العنيفة والمحددة ضد الحياة والممتلكات.

تعد المضايقات والتسلط عبر الإنترنت مصدر قلق خاص للقاصرين وأولياء أمورهم. وفقًا لملحق الجريمة المدرسية لعام 2015 الصادر عن وزارة التعليم في الولايات المتحدة للاستقصاء الوطني لضحايا الجريمة ، فقد أفاد حوالي واحد من كل خمسة طلاب عن بعض أشكال البلطجة خلال فترة المسح. وجد نظام مراقبة سلوك الشباب في مراكز مراقبة الأمراض لعام 2017 أن حوالي 15٪ من طلاب المدارس الثانوية عانوا من البلطجة الإلكترونية خلال فترة المسح. للأسف ، يعد التحرش المدبب عاملاً مساهماً في إيذاء النفس والانتحار بين الشباب وبعض البالغين.

من أمثلة مضايقات وسائل التواصل الاجتماعي والتسلط عبر الإنترنت:

- نشر الشائعات أو Innuendo. حتى إذا كان المحتوى دقيقًا أو موثوقًا به ، فإن نشر معلومات مهينة بشكل مستمر عن فرد غير عام دون موافقة ذلك الفرد يشكل مضايقة. الشيء نفسه ينطبق على الشائعات التي لا أساس لها والتلميح. يمكن أن يحدث هذا مع أو بدون معرفة الهدف.

- نشر المحتوى التوفيقي. المثال الأكثر فظاعة من هذا هو "الثأر الاباحية" ، النشر غير المتوافق أو مشاركة المحتوى الواضح غير المقصود للنشر العام ، غالبًا بواسطة شريك حميم سابق. تعتبر إباحية الثأر غير قانونية في معظم الولايات ، حتى عندما يكون الضحية من العمر وقد تم إنشاء المحتوى بموافقتهم. وتشمل الأمثلة الأخرى الصور أو مقاطع الفيديو الخاصة بالأفراد في المواقف الأخلاقية أو القانونية ، مثل تمريرها في حالة سكر أو تناول المخدرات غير المشروعة.

- انتحال الضحية. المضايقات ليست دائمًا نية انتحال الهوية أو حملات الهندسة الاجتماعية ، ولكنها شائعة بما يكفي لتبرير ذكرها. انتحال شخصية ضحية مضايقة هو وسيلة فعالة لتشويه سمعتها قبل الأصدقاء والمعارف والزملاء وأصحاب العمل المحتملين.

- البريد الالكتروني غير المرغوب الرسائل الخاصة أو العامة. على الرغم من أن الخط الفاصل بين التواصل والمضايقة المقبولة اجتماعيًا غير واضح ، إلا أنه يصبح مشكلة واضحة عندما يفشل المعتدي في الاستجابة لنداءات الهدف واضحة ومتكررة بالتوقف. يمكن أن يحدث هذا التحرش علنًا في ملف التعريف العام للهدف أو يذكره ، بشكل خاص عبر الرسائل المباشرة المرئية فقط للمعتدي والهدف ، أو كليهما.

- مشاركة محتوى عنيف أو مقلق. إن المشاركة غير المرغوب فيها للمحتوى العنيف أو المقلق تشكل مضايقة ، حتى لو لم تكن تهديدًا صريحًا. تتضمن الأنواع الشائعة للمحتوى غير المرغوب فيه عنفًا للرسوم المتحركة أو المواد الإباحية ، ولكن الأمر متروك للمستلم لتحديد الخط الفاصل بين المحتوى غير المرغوب فيه والمسموح به..

- جعل تهديدات محددة. تهديدات محددة مستهدفة بالعنف أو الإهانة غير مقبولة دائمًا وقد تعرض المعتدي لمطالبات مدنية أو تهم جنائية.

نصائح للبقاء في أمان على وسائل التواصل الاجتماعي

هذه النصائح لتعزيز أمان الوسائط الاجتماعية الخاصة بك هي تلك التي يمكن لأي مستخدم وسائط اجتماعية اتباعها ؛ لا تحتاج أن تكون خبيرا. يتم ملاحظة التكاليف المقدمة والمستمرة عند الاقتضاء.

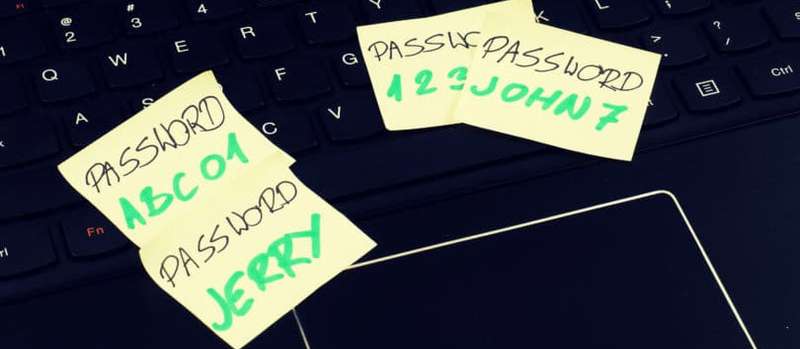

1. ممارسة النظافة كلمة لا تشوبها شائبة

كلمة مرورك هي خط الدفاع الأول ضد المتسللين الذين يتطلعون إلى اختراق حسابك. تأكد من أنها رادع الصوت. اتبع نصائح النظافة حول كلمة المرور هذه لإحباط برامج التخمين الآلي لكلمة المرور وأولئك الذين يعرفونك جيدًا بما يكفي لاستنتاج كلمات المرور المحتملة.

- عدم إعادة استخدام كلمات المرور. يجب أن يكون لكل حساب تملكه ، بغض النظر عن مدى استخدامه أو نادرًا ، كلمة مرور خاصة به. إذا قام المتسللون بخرق حساب مؤمن بكلمة مرور مشتركة ، يكون كل حساب محمي بكلمة المرور هذه في خطر.

- تغيير كلمات المرور الخاصة بك بشكل متكرر. قم بتغيير كلمات المرور الخاصة بك على الأقل كل شهر ، حتى لو لم يكن لديك سبب للشك في أي شيء غير عادي. غالبًا ما يكون هناك فجوة بين سرقة بيانات اعتماد تسجيل الدخول والحلول الوسط أو الاستيلاء على الحسابات التي يقومون بتأمينها.

- استخدام كلمات المرور المعقدة غير المنطقية. اجعل كلمات المرور الخاصة بك عشوائية ومعقدة قدر الإمكان. تجنب الكلمات الإنجليزية والنحو وقم بتضمين سلاسل عشوائية من الحروف والأرقام والأحرف الخاصة.

- تجنب كلمات المرور سهلة التخمين. يستبعد هذا "Password1" وكل المتغيرات الخاصة به ، ولكن أيضًا كلمات مرور مخصصة يمكن أن يخمنها شخص يعرفك - أو يمكنه الوصول إلى الأجزاء العامة من ملفات تعريف الوسائط الاجتماعية الخاصة بك. على سبيل المثال ، تجنب دمج أسماء أطفالك أو أولياء أمورك أو أشقائك أو حيواناتك الأليفة أو مسقط رأس الأم أو صاحب العمل.

- استخدم مولد كلمة مرور عشوائي. تمر كلمات المرور التي يتم إنشاؤها بشكل عشوائي الاختبارات "المعقدة" و "غير المنطقية" و "غير المخصصة". إذا كنت قلقًا بشأن أمان هذه التطبيقات ، فاستخدمها لإنشاء سلسلة بداية ، ثم قم بتعديل الأحرف قبل تعيين كلمة المرور. تحتوي بعض المتصفحات على مولدات كلمة مرور مضمنة ، وقد يكون لجهازك واحد مثبت مسبقًا.

- تخزين كلمات المرور بشكل آمن. تذكر كل كلمات المرور الخاصة بك هو الجزء الأصعب. اكتبها كلها يدويًا ، أو اكتبها على جهاز غير متصل بالإنترنت ، واحفظها في مكان آمن في منزلك أو مكتبك. لا تقم بحفظ وثيقة كلمة المرور الخاصة بك على القرص الصلب أو السحابة.

- النظر في مدير كلمة السر السمعة. يقسم العديد من الأشخاص بواسطة مديري كلمات المرور أو التطبيقات الآمنة التي تخزن كلمات مرور الحساب بأمان حتى لا تضطر إلى إلزامهم بالذاكرة. يعد مديرو كلمة المرور ملائمين بشكل لا يمكن إنكاره ، والأكثر شهرة منهم آمنون عمومًا. لكن لا يوجد مدير كلمات مرور مثالي ، وبعضها غير واضح. احرص بعناية على تقييم الخيارات المتاحة أمامك وتقييدها على مراجعات الجهات الخارجية قبل الالتزام بأحد الخيارات. واحدة من المفضلة لدينا هو 1Password.com. نتوقع أن ندفع في أي مكان من 10 دولارات إلى 40 دولارًا لبرنامج متميز.

2. استخدم المصادقة الثنائية

استخدم المصادقة الثنائية (2FA) كإجراء أمان إضافي لحساب كلما كان ذلك ممكنًا ، حتى لو لم يكن هذا هو الافتراضي على الموقع الذي تقوم بتسجيل الدخول إليه. تتطلب الحسابات المحمية بواسطة مصادقة ثنائية عاملين منفصلين للوصول ، وليس بما في ذلك اسم المستخدم. العامل الأول هو عادة ، ولكن ليس دائمًا ، كلمة مرور سرية. والثاني هو عادة رمز رقمي أو رمز فريد يتم تسليمه عبر الرسائل القصيرة (الرسائل النصية) أو البريد الإلكتروني أو مكالمة هاتفية أو أي وسيلة أخرى لحساب يسيطر عليه المستخدم المصرح به.

اختر الرسائل القصيرة كمتجه للعامل الثاني ، بدلاً من البريد الإلكتروني ، لأن هاتفك الخلوي أقل عرضة للتعرض للخطر من حساب بريدك الإلكتروني.

3. استخدام "حرق" البريد الإلكتروني منفصلة لحسابات وسائل الإعلام الاجتماعية

قد تستخدم بالفعل عنوان البريد الإلكتروني للناسخ لجمع عروض التسويق وغيرها من الاتصالات ذات الأولوية المنخفضة. من الحكمة أيضًا إنشاء حساب مستقل تمامًا فقط لنشاطك على وسائل التواصل الاجتماعي والتحقق منه عدة مرات في الأسبوع. ما لم تقم بإيقاف تشغيل الإشعارات تمامًا ، سيؤدي نشاطك إلى توليد عدد كبير من التنبيهات ، وستكون بلا شك حريصة على التقسيم ، على أي حال.

الأهم من ذلك ، أن البريد الإلكتروني للناسخ يبقي شخصياتك على وسائل التواصل الاجتماعي منفصلة عن شخصيتك في العالم الحقيقي. هذا أمر بالغ الأهمية لأغراض أمان الحساب و- إذا كنت تريد أن تظل مجهول الهوية أو شبه مجهول تمامًا على وسائل التواصل الاجتماعي - لأغراض الخصوصية أيضًا.

4. تأمين الأجهزة المحمولة مع تطبيقات وسائل الإعلام الاجتماعية

عندما تحصل على هاتف جديد ، قم على الفور بتنزيل جميع تطبيقات الوسائط الاجتماعية التي تخطط لاستخدامها بانتظام إذا لم تكن مثبتة مسبقًا. هذا يتجنب الحاجة إلى تسجيل الخروج من كل حساب في نهاية كل جلسة نشاط. البديل - إعداد متصفح الجوال الخاص بك لتذكر بيانات اعتماد تسجيل الدخول الخاصة بك - يضعف أمانك.

5. التحديث إلى أحدث إصدارات التطبيقات في أسرع وقت ممكن

كلما طالت فترة تأجيل تحديثات الإصدار ، كان من المقدر أن تنساه تمامًا. عندما يطالبك تطبيق الوسائط الاجتماعية بالترقية ، قم بذلك في أقرب وقت ممكن. تحتوي إصدارات التطبيقات الجديدة عادة على تصحيحات أمان تعالج نقاط الضعف التي اكتشفت منذ إصدار الإصدار الأخير.

6. فهم ما المعلومات التي لا تستطيع السيطرة عليها

لكل منصة وسائط اجتماعية علاقة خاصة بها مع مفهوم الخصوصية. الأمر متروك لك لمعرفة شكل هذه العلاقة ومعرفة مقدار ما يمكنك القيام به لتشكيلها.

ابدأ بالقراءة من خلال شروط الاستخدام وسياسات الخصوصية لكل منصة. نعم ، هذه مستندات مطولة مليئة بالمصطلحات القانونية ، ولكنها تعطيها حقًا. تابع القراءة من خلال قراءة إعدادات الخصوصية لكل منصة باللغة الإنجليزية. تتيح كل منصة للمستخدمين درجة معينة من التحكم في رؤية المنشور ، رؤية الملف الشخصي ، وضع العلامات ، ومشاركة الموقع. ضع في اعتبارك أن معظم الأنظمة الأساسية تتقاسم مزيدًا من المشاركة والرؤية ، لذلك يجب عليك تغيير إعدادات حسابك يدويًا إذا كنت تريد ، على سبيل المثال ، أن تظهر مشاركاتك داخل شبكة الأصدقاء أو المتابعين فقط.

أخيرًا ، راجع حدود قدرة كل منصة على التحكم في تدفق المعلومات. يفاجأ العديد من مستخدمي Facebook بمعرفة أنه حتى الصور الخاصة أو شبه العامة قد تظهر في فهارس صور محركات البحث. إذا كنت لا تريد أن تظهر صورة أو منشور مكتوب على الإنترنت ، فلا تنشره على الإطلاق.

7. تقييد وظيفة الرؤية

كل منصة اجتماعية لها بروتوكولات رؤية مختلفة. في Facebook ، لديك الخيار لجعل المحتوى الخاص بك:

- مرئي داخل شبكة الأصدقاء الخاصة بك فقط

- مرئي للأصدقاء وأصدقاء الأصدقاء

- مرئي لجميع المستخدمين

يتيح Twitter للمستخدمين "حماية" تغريداتهم ، مما يجعل مشاركاتهم غير مرئية لغير المتابعين. Instagram لديه إعداد مماثل.

اختر إعداد إمكانية رؤية المنشور الذي تشعر أنت وأحبائك بالراحة معه. إذا كنت ترغب في مشاركة المحتوى والصور دون ربطها بشخصيتك الحقيقية ، فعليك إنشاء حساب ثانٍ مجهول على منصات التواصل الاجتماعي التي تسمح بذلك. يعمل كل من Twitter و Instagram ، كما يفعل Snapchat. تشبه الشبكات المملوءة بحسابات مجهولة أندية الأعضاء فقط حيث يمكن للمستخدمين أن يكونوا أكثر صدقًا مع أنفسهم ومع الآخرين ، وحيث لا تكون قواعد آداب التواصل الاجتماعي صارمة للغاية. توجد بعض المنصات الاجتماعية المنخفضة الرئيسية لأغراض محددة ؛ تحقق من الغطس العميق للغارديان في عالم "Finstagram" للحصول على مثال جيد.

8. الحد من أو تعطيل مشاركة الموقع

لمشاركة الموقع استخدامات مشروعة لا تعد ولا تحصى ، مثل تنبيه الأصدقاء إلى أنك من محبي المقهى الجديد الذي تتكرر فيه ، أو وضع دبوس في تجربة جديدة للأجيال القادمة ، أو عمل متواضع حول العطلة الدولية التي تستمتع بها.

إذا كنت تستخدم الوسائط الاجتماعية بقدرة مهنية ، فيمكنك استخدام مشاركة الموقع للإعلان عن وجودك في معرض تجاري أو إنشاء صدى عرض تقديمي على وشك تقديمه أو تسليط الضوء على الأعمال الخيرية التي تقوم بها في المجتمع.

ومع ذلك ، فإن مشاركة الموقع تتعارض مع الخصوصية. إذا لم تكن حريصًا على إخبار الأشخاص بمكان وجودك في أي لحظة ، فقم بتعطيل مشاركة الموقع في كل حساب على مواقع التواصل الاجتماعي ورفض تحديد المكان الذي تنشر منه عندما يُطلب منك ذلك. لمزيد من الحماية ، قم بتعطيل مشاركة الموقع غير الاجتماعي أيضًا ؛ يحتوي WIRED على كتاب تمهيدي عن كيفية إحباط تتبع مواقع Google تحت الرادار.

9. حذف البيانات الشخصية من ملفاتك الشخصية

تعامل مع كل ملف تعريف للوسائط الاجتماعية أو صفحة "عني" على أنها اختيارية. إذا كنت ترغب في الكشف عن مدينتك أو الحي الذي تعيش فيه ، أو مدرستك الثانوية أو الكلية ، أو صاحب العمل أو عيد ميلادك ، فاستمر في التقدم. ولكن لا تشعر أنك ملزم ؛ "أي شخص آخر يفعل ذلك" غير ذي صلة.

10. طبيب بيطري جميع صديق ومتابعة الطلبات

ليس كل من يريد تكوين صداقات على وسائل التواصل الاجتماعي لديه نوايا صافية. حدد الشريط عالياً عن طريق مطالبة الأصدقاء والمتابعين المحتملين بالسعي للحصول على إذن منك على الأنظمة الأساسية التي تسمح بذلك. على سبيل المثال ، الإعداد الافتراضي لـ Instagram هو "فتح يلي" ، مما يعني أنه يمكن لأي شخص متابعة حسابك ، ولكن من السهل تغييره.

احصل على عادة فحص كل صديق أو متابعة الطلب ، حتى عندما يبدو الطالب مألوفًا. انظر إلى ملفهم الشخصي والمحتوى العام. هل تتعرف على صورتهم؟ هل يبدو أنها تنشر محتوى مشروعًا ، بدلاً من الصور العامة التي يتم سحبها من المجال العام أو تحديثات غامضة لا تذكر سوى القليل عن من هم؟ هل الرسالة المرافقة لطلبهم للاتصال منطقية ، أم أنها تم قصها ولصقها بشكل واضح من القالب?

من نافلة القول أنك أقل عرضة للتعرض للرسائل غير المرغوب فيها أو المضايقة أو الاحتيال من قبل مستخدمي وسائل التواصل الاجتماعي الذين تعرفهم وتثق بهم. ولكن مجرد إجراء فحص لمتابعيك لن يمنع تعرضك تمامًا ، لا سيما على الأنظمة الأساسية التي تسمح لغير المتابعين بالتواصل مع المستخدمين العموميين. لمزيد من الحماية ، قم بزيادة إعدادات خصوصية حسابك واطلب رؤية محتوى موقعك.

11. كن حذرا من صديق ومتابعة الاقتراحات

اقترب من اقتراحات صديقك ومتابعك في منصة التواصل الاجتماعي بنفس الشكوك التي تود أن تتبعها وتتابع الطلبات. تذكر ، بغض النظر عن ما تحاول الحصول عليه من تجربة الوسائط الاجتماعية الخاصة بك ، فمن المحتمل أن أولئك الذين يشغلون المنصات التي تستخدمها لا يشاركون هذه الأهداف. لديهم مساهمين ومجالس إدارات لإرضاء ، لذلك سيفعلون كل ما يلزم لتعزيز مقاييسهم. لا يهمهم ما إذا كانت الاتصالات التي يقترحونها لها أي قيمة. الأمر متروك لك لتحديد.

12. راقب الحسابات المزيفة أو المهاجمة

في حين أن التدقيق الدقيق يجب أن يتخلص من الحسابات المزيفة أو المخترقة بشكل واضح ، إلا أن الخداع المصمم جيدًا يمكن أن يتغلب على هذا. يمكن أن تتغير الحسابات أيضًا إلى الأسوأ بعد الاتصال بها.

واجهت هذه المشكلة كثيرا على LinkedIn. نظرًا لأن LinkedIn لا يحتوي على العديد من حسابات مزيفة أو غير مرغوب فيها بشفافية ، فأنا على ثقة من قبول طلبات الاتصال والاقتراحات. لقد شعرت بالأسف لتلك المصداقية عندما تكون الاتصالات الجديدة التي لا أعرفها جيدًا أو على الإطلاق ، في الواقع الفعلي ، ترسل لي رسائل مبيعات غير مرغوب فيها أو طلبات عمل.

إنها مشكلة على Twitter أيضًا. تلقيت رسائل مباشرة "مفتوحة" عند نقطة واحدة ، مما يعني أن أي مستخدم Twitter يمكنه إرسال رسالة خاصة إلي. عشرات الرسائل غير المرغوب فيها لاحقًا ، لم تعد هذه هي الحالة ، لكن ما زلت أتلقى رسائل غريبة غير مرغوب فيها من السير والمتصيدون كثيرًا للراحة.

13. كتلة أو كتم بصراحة

أفضل طريقة للتعامل مع الروبوتات والمتصيدون هي إسكاتهم. تعلم كيفية القيام بذلك بشكل فعال على كل منصة اجتماعية تستخدمها. يحتوي Twitter و Facebook على وظائف "حظر" تجعلك غير مرئي للمعارضين. يحتوي Twitter أيضًا على زر "كتم الصوت" يسكت التغريدات من حسابات محددة دون إخطار مالكي الحساب. يمكنهم مشاحنات لك كل ما يريدون ولكن دون جدوى.

الحجب والطفرة هما طريقتان فعالتان للحد من المضايقات دون تصعيد الموقف عن غير قصد. ومع ذلك ، فهي غير مناسبة بمجرد أن تكون التهديدات مدببة ومحددة أو يكون لديك سبب للاعتقاد بأنك أنت أو أحبائك قد يكونون في خطر. الإبلاغ عن مضايقات مستمرة في وسائل التواصل الاجتماعي وأية تهديدات موثوق بها موجهة إليك أو لأحبائك ، إلى فريق خدمة العملاء التابع لمنصة التواصل الاجتماعي والسلطات المحلية أو الفيدرالية لإنفاذ القانون.

14. تجنب نشر المعلومات الحساسة

لا تستجيب أبدًا لطلبات الوسائط الاجتماعية الخاصة برقم الضمان الاجتماعي أو رقم رخصة القيادة أو أرقام الحسابات المالية ، بغض النظر عن مدى جدارة الجهة الطالبة بالثقة.

تنص معظم المنظمات ذات السمعة الطيبة على أنها لا تطلب هذه المعلومات عن طريق البريد الإلكتروني أو رسالة الوسائط الاجتماعية. إذا كانوا بحاجة إلى معلوماتك الحساسة لأي سبب من الأسباب ، فسوف يطلبون منك عادةً تسجيل الدخول إلى حسابك بدلاً من الاستجابة مباشرةً لطلب. قم بالإبلاغ عن حسابات وسائل التواصل الاجتماعي التي تطلب معلومات شخصية لفريق ضمان الجودة المناسب ، نظرًا لأن هناك احتمالية كبيرة بأنهم عملية احتيال.

15. لا تكشف عن معلومات مفصلة حول أنماط الحياة اليومية والروتينية

لا تفرط في توثيق روتينك اليومي أو السفر خارج المدينة في الوقت الفعلي. كلما زادت المعلومات التي تقدمها حول تحركاتك ، أصبح من السهل على الأطراف الخبيثة الاستفادة منها. من أمثلة المعلومات التي ربما لا يجب مشاركتها ما يلي:

- عنوان منزلك أو اسم مبنى شقتك

- أنماط الشراء عبر الإنترنت أو عندما تتوقع حزمة

- أين ومتى تعمل

- تواريخ السفر المخطط والوجهات

- ترتيبات رعاية الطفل والحيوانات الأليفة

16. يدويا تسجيل الخروج بعد كل جلسة

احصل على عادة تسجيل الخروج من حساباتك على وسائل التواصل الاجتماعي بعد كل جلسة نشاط. يقلل تسجيل الخروج من تعرضك للحل الوسط غير المقصود. على سبيل المثال ، إذا كنت تستخدم شبكة لاسلكية غير آمنة أثناء تسجيل الدخول إلى حسابات الوسائط الاجتماعية الخاصة بك ، فقد تتعرض تلك الحسابات للتسلل أو الاستيلاء دون علمك.

17. لا تدع الآخرين ينشرون حساباتك

لا تعطِ كلمات مرور الوسائط الاجتماعية الخاصة بك ، حتى للأصدقاء الموثوق بهم وأفراد الأسرة. يمكنك استثناء هنا لشريك رومانسي ، على الرغم من أنك ستحتاج إلى تغيير أي كلمات مرور مشتركة إذا سارت العلاقة جنوبًا.

المنطق هنا ذو شقين. أولاً ، إن الاحتفاظ بكلمات المرور الخاصة بك لنفسك يقلل بشكل كبير من خطر الكشف عنها ، عن غير قصد أو عن قصد ، إلى العالم. ثانياً ، حتى إذا كانت لديهم أفضل النوايا ، فإن مستخدمي الحسابات المعتمدين ليسوا أنت. إن حكمهم المشكوك فيه ينعكس عليك عندما ينشرون من حسابك.

الأمر نفسه ينطبق على الموظفين أو المقاولين المرخص لهم بالنشر على حسابات وسائل التواصل الاجتماعي. إذا كنت لا تستطيع تجنب منح مدير وسائل التواصل الاجتماعي أو وصول مساعد افتراضي إلى حساباتك الشخصية أو حساباتك الاجتماعية للشركات ، فسيتعين عليك تحديد معايير النشر بوضوح ومراجعة المحتوى الذي تشاركه بانتظام..

18. لا تنقر فوق ارتباطات غير مطلوبة

لا تقم مطلقًا بالنقر فوق الارتباطات غير المرغوب فيها ، حتى عندما تعرف المرسل. تذكر ، أن كارثة وزارة الدفاع التي بدأت في البحث عن المفقودين بدأت بروابط غير ضارة تبدو وكأنها شرعية.

19. تطبيقات الطبيب البيطري التي تتطلب أذونات الملف الشخصي أو المعلومات الشخصية

قم بضبط جميع تطبيقات الجهات الخارجية التي تطلب أذونات ملفات تعريف الوسائط الاجتماعية أو معلومات تسجيل الدخول لتعمل بشكل صحيح ، والنظر في رفض هذه الطلبات. قائمة التطبيقات المعروفة التي لم يتم اختراقها هي أقصر من قائمة التطبيقات التي لديها ، لذلك من المهم أن تكون على دراية بفرص أن يصبح تطبيق الطرف الثالث وسيلة للتسوية بين حسابات الوسائط الاجتماعية الخاصة بك . هذا ينطبق على تطبيقات الطرف الثالث المفضلة لديك بالإضافة إلى التطبيقات الكثيرة الاستخدام التي تجمع الغبار على القرص الصلب.

20. تجنب الاختبارات والألعاب

من الممتع ، قد تكشف مسابقات وألعاب وسائل التواصل الاجتماعي عن معلومات شخصية أو سلوكية أكثر مما يرغب اللاعبون في كشفها ، مع عواقب وخيمة في بعض الأحيان. وفقًا لـ Politico Europe ، استخدمت شركة Cambridge Analytica للبيانات التي انتهت صلاحيتها الآن في الولايات المتحدة اختبارات شخصية وشخصية من جهات خارجية لجمع بيانات حول عشرات الملايين من مستخدمي Facebook في جميع أنحاء العالم ، ثم استخدمت النتائج التي توصلت إليها لإنشاء نماذج سلوكية للناخبين البريطانيين والأمريكيين.

على الرغم من أن المستخدمين شاركوا طواعية في هذه الاختبارات ، إلا أن سلطات المملكة المتحدة اتهمت Cambridge Analytica بجمع بيانات المستخدم دون إذن واستخدامها في انتهاك لتوقعات خصوصية المستخدمين. ليس من الواضح مدى انتشار هذه الممارسة ، لكنها تذكير بأنه غالباً ما يكون هناك مسابقات سخيفة لوسائل التواصل الاجتماعي أكثر مما تراه العين.

21. لا تقم بتسجيل الدخول على شبكات Wi-Fi العامة أو أجهزة الكمبيوتر

تجنب شبكات Wi-Fi العامة والأجهزة ، مثل أجهزة الكمبيوتر في مراكز الأعمال الفندقية ، كلما أمكن ذلك. إذا كان يجب عليك تسجيل الدخول إلى حسابات الوسائط الاجتماعية على الشبكات أو الأجهزة العامة ، فاستخدم شبكة افتراضية خاصة (VPN) لتشفير المعلومات التي ترسلها وتتلقاها أثناء الجلسة.

استخدم موارد محايدة وذات مصداقية للتمييز بين العديد من شبكات VPN في السوق اليوم - يعد تقديم CNET جيدًا للغاية ، على سبيل المثال - وقم بتنزيل VPN التي تبدو تناسب احتياجاتك. عادةً ما تتكلف الشبكات الافتراضية الخاصة ذات المستوى الأعلى من 3 إلى 10 دولارات شهريًا ، ولكن التكلفة تستحق الحماية وراحة البال.

22. استخدام الرقابة الأبوية الصارمة

استخدم أدوات الرقابة الأبوية المناسبة للعمر لتقييد أو رفض وصول أطفالك إلى الوسائط الاجتماعية. تأتي بعض تطبيقات الوسائط الاجتماعية مع عناصر تحكم مدمجة ؛ على سبيل المثال ، يحتوي Facebook Messenger على ميزة "وقت النوم" التي تتيح للوالدين تعيين أوقات الاستخدام المسموح بها. للحصول على مقاربة أكثر شمولًا للرقابة الأبوية ، فكر في تطبيق تابع لجهة خارجية مثل FamilyTime ، والذي يكلف 45 دولارًا في السنة.

23. فكر مرتين قبل نشر الصور الشخصية

الطريقة الوحيدة المؤكدة للحفاظ على هويتك على وسائل التواصل الاجتماعي هي عدم استخدام الوسائط الاجتماعية في المقام الأول. في غياب ذلك ، يمكنك تعيين مستوى عالٍ لمشاركاتك والخطأ في جانب عدم النشر على الإطلاق.

هذا مهم بشكل خاص للصور ، والتي قد تظهر في فهارس محرك البحث حتى مع وجود ضوابط خصوصية قوية. لا تنشر أي شيء لا تريد أن يراه صاحب العمل أو الزملاء أو العملاء.

24. الحد من تسجيل الدخول الاجتماعي

تسمح عدد لا يحصى من تطبيقات الطرف الثالث ، من مجموعات الموسيقى مثل Spotify إلى منصات النشر مثل Medium ، للمستخدمين بتسجيل الدخول والبقاء مسجلين في حساباتهم عبر وسائل التواصل الاجتماعي ، وغالبًا ما يكون Facebook. في حين أن هذا مريح ، إلا أنه غير آمن. أحد أكثر الجوانب رعبا في اختراق موقع Facebook لعام 2018 هو حل وسط لعدد كبير من حسابات تطبيقات الطرف الثالث التي ربطها المستخدمون المتأثرون بحساباتهم على Facebook. إن استخدام كلمة مرور فريدة لكل تطبيق تابع لجهة خارجية أمر يستحق العناء.

كلمة أخيرة

وسائل التواصل الاجتماعي ، على التوازن ، لها تأثير إيجابي في حياتي. أستخدم Facebook لمواكبة الأصدقاء القدامى والعلاقات البعيدة التي من المؤكد أن أفقدها اللمس. أنا أعتمد على Instagram للحصول على الإلهام والإغاثة الهزلية. يرضي Twitter شهيتي للأخبار والبصيرة من مصادر متنوعة. تضفي LinkedIn على مصداقيتي في الأنشطة المهنية وتبقيني على اتصال مع الأشخاص المؤثرين الذين أقدر آرائهم ومحاميهم.

ومع ذلك ، أدرك أنه من المستحيل استخلاص علل وسائل الإعلام الاجتماعية ، سواء من تهديدات السلامة والأمن أو تأثيرها الخبيث على المجتمع والخطاب العام. سأترك الأمر لأشخاص أكثر ذكاءً للتعامل مع الأخير ، لذلك في الوقت الحالي ، كل ما أقوله هو: ابق آمنًا هناك.

هل سبق لك أن وقعت ضحية لسرقة الهوية أو أي نشاط ضار آخر على وسائل التواصل الاجتماعي؟ ماذا حدث?